プライバシーを守る!Webサイトの暗号化とは 2月のマンスリーセキュリティレポート

サイバー犯罪者は常にターゲットを探しており、攻撃の手法や技術も進化させています。そのため、強力なセキュリティ対策を構築していても、100%の防御は難しいのです。マンスリーセキュリティレポートでは、特徴的な情報漏えい事件やセキュリティ侵害事件、業界の話題などをピックアップし、考察していきます。

【目次】

・2016年2月の情報漏えい事件

・漏えい事件の原因を考察

・どうすれば漏えい事件を防げたのか

・2017年2月のトピック

2017年2月の情報漏えい事件

2017年2月も、いくつかの情報漏えい事件が発生しました。今回はその中から、特徴的な2つの事件を取り上げます。まず、メーカーのダイレクトショップサイトにおいて、通信の暗号化がなされていない状態で運用されていたことが明らかになりました。

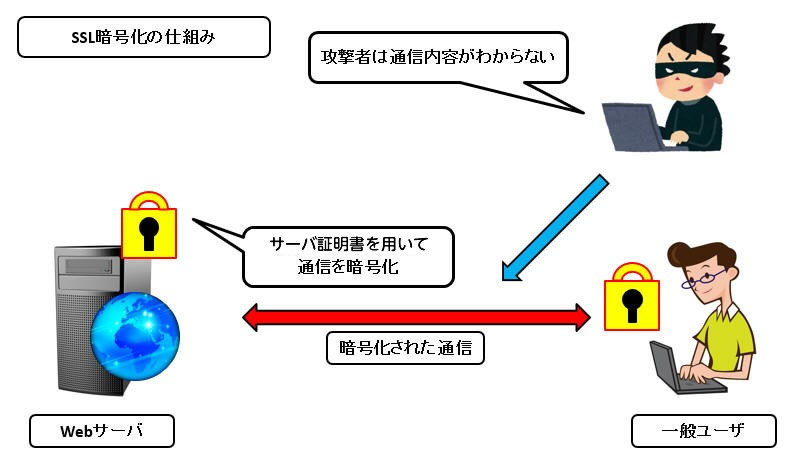

一般的に、個人情報やクレジットカード情報などの重要な情報を入力するサイトは、通信を暗号化しています。これはSSL/TLS暗号化と呼ばれるもので、SSLサーバー証明書をWebサーバーにインストールすることで、WebサイトとユーザーのWebブラウザ間の通信を暗号化します。この事件では、SSLサーバー証明書の設定に不備があり、約10日間にわたり通信が暗号化されていない状態でした。

この間に通信を盗聴されていたら、ユーザーが入力した重要な情報が筒抜けになってしまいます。同メーカーでは個人情報が流出したという事実は確認していないとしていますが、同期間に654名が利用し、このうち187名はクレジットカード情報(カード番号、カード名義、カード有効期限、セキュリティコード)を入力していたといいます。

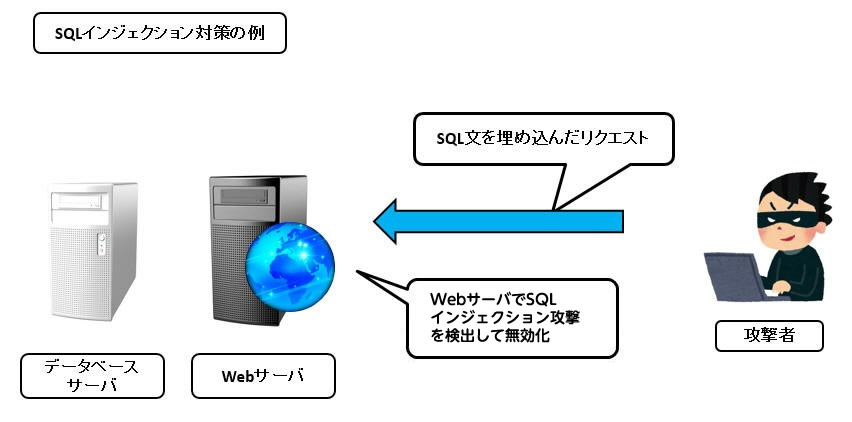

もうひとつは、3つのWebサービスを提供する企業のWebサーバーに不正アクセスがあり、3つのWebサービス利用者の個人情報が流出した事件です。これは、同サービスを装うフィッシングメールが発生したことが端緒で、Webサーバーを調査した結果、不正アクセスの形跡が見つかったことから、個人情報流出の可能性が高いと判断したといいます。

不正アクセスの手法は「SQLインジェクション」と呼ばれるもので、これにより、最大13万件以上の個人情報が流出した可能性があり、情報には各Webサービスの会員IDとメールアドレスが含まれ、このうち約350件にはパスワードやクレジットカード情報、口座情報などが含まれていたとのことです。

漏えい事件の原因を考察

メーカーのダイレクトショップにおける事件では、SSLサーバー証明書の設定不備が原因で、通信の暗号化が行われていませんでした。これは設定ミス、つまり人為的なミスであると考えられます。WebサイトとWebブラウザ間の通信が暗号化されていないと、特に公衆無線LAN(Wi-Fi)を利用する際に危険にさらされる可能性があります。

現在は駅や空港、喫茶店など、多くの場所でWi-Fiサービスが提供されています。しかし、こうしたWi-Fiサービスの中には、利用者がより高速な通信ができるように暗号化機能を無効にしていたり、サイバー攻撃者が通信の盗聴を目的に暗号化していないWi-Fiを設置したりするケースもあります。

こうしたWi-FiサービスでIDやパスワード、クレジットカード情報などを入力してしまうと、盗聴により容易に情報を盗まれてしまい、本人になりすましてサービスを利用されたり、クレジットカードを使われてしまう可能性があるのです。

一方、3つのWebサービスに不正アクセスされたケースは、SQLインジェクションという手法が使用されました。SQLとはデータベースに問い合わせを行ったり、操作するためのコンピュータ言語ですが、Webアプリケーションに脆弱性があると、第三者が外部からSQL文を送ることでデータベースを操作されてしまう可能性があります。これがSQLインジェクションです。

データベースには、顧客情報や商品情報など、重要な情報が記録されています。SQLインジェクションが成功すると、これらの情報を盗み出されたり、改ざんされたり、削除されてしまう可能性があります。今回のケースでは、設定の不備や脆弱性があったと考えられます。

SSL暗号化の仕組み

どうすれば漏えい事件を防げたのか

メーカーのダイレクトショップのケースでは、人によるチェック漏れが原因でした。このため、チェック体制をしっかり確立すれば防げる事故といえます。SSLサーバー証明書の設定に限らず、Webサイトの更新やメンテナンスを実施した際には、公開前に再度、設定内容をチェックする仕組みを作りましょう。可能であれば、一人が複数回チェックするよりも、複数の人がチェックを行う方が効果的といえます。

Webサービスを提供する企業のケースでは、SQLインジェクション対策が重要です。SQLインジェクションは、WebアプリケーションがSQL文を組み立てる際のバグが原因ですので、プレースホルダというしくみを使うか、エスケープ処理という方法でSQL文を正しく組み立てることで対応します。

エスケープ処理のほかにも、Webアプリケーションを構成するソフトウェアなどにセキュリティアップデートやパッチが提供されたときには早急に適用し、脆弱性を解消しておくことも重要です。アップデートやパッチの早期の適用が難しい場合には、WAF(Webアプリケーションファイアウォール)を導入することで、SQLインジェクション攻撃を検出し無効にするといった対策もできます。

SQLインジェクション対策の例

2017年2月のトピック

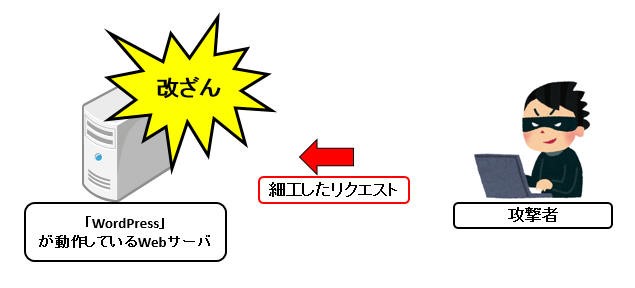

2017年2月には、CMS(コンテンツ・マネージメント・システム)である「WordPress」に重大な脆弱性が発見されました。CMSはWebサイトの構築に広く利用されています。今回発見された脆弱性は、悪用されると遠隔からサーバー上にあるコンテンツを改ざんされるというものでした。

しかも、この脆弱性はシンプルなリクエストをサーバーに送ることで悪用できるため、2月中旬には世界中の「WordPress」利用サイト150万件以上が改ざん被害を受けているといいます。現在さらに被害が拡大している状況です。脆弱性が修正されるまで、何回もWebサイトを改ざんされてしまうケースが多く、IPAやJPCERT/CCなどが注意喚起を発表しています。

今回発見された脆弱性は、「WordPress 4.7」から新たに搭載された「REST API」という機能の処理が原因で、「WordPress 4.7.0 から WordPress 4.7.1」が該当します。WordPressでは、この脆弱性に対応した新バージョン「WordPress 4.7.2」を1月26日に公開しています。

CMSは世界中で広く利用されており、攻撃したときの影響が大きいため、サイバー攻撃者も常に狙っています。一方で、CMSにはさまざまな機能を追加できるアドオンソフトやプラグインソフトが提供されており、CMSをより便利に活用できますが、これらにも脆弱性が発見されることがあります。複数のCMSを導入しているケースも多いので、そのバージョン管理が複雑になってしまいます。

CMSの脆弱性は、Webサイトの改ざんや情報を盗まれてしまうなどの被害につながることが多いので、自社にどのようなCMSが導入されていて、どのようなアドオンやプラグインが使用されているのかを把握し、適切なバージョン管理を行うことが大切です。また、前述のWebサービスへの不正アクセスの事例のように、次世代IPSやWAFの導入も有効な対策となります。

簡単に悪用できた「WordPress」の脆弱性

吉澤亨史(よしざわ こうじ)フリーランスライター

吉澤亨史(よしざわ こうじ)フリーランスライター自動車整備士として整備工場やガソリンスタンドで長らく働いた後、IT系フリーランスライターとして独立。ここ15年ほどは情報セキュリティ関連を中心に執筆活動を行っている。ただし、パソコンやハード、ソフト、周辺機器、スマホ、アプリ、サービスなどIT系全般はもちろん、自動車など他業界にも対応。