Bluetoothの脆弱性にも注意!9月のマンスリーセキュリティレポート

サイバー犯罪者は常にターゲットを探しており、攻撃の手法や技術も進化させています。そのため、強力な対策を構築していても、100%の防御は難しいのです。マンスリーセキュリティレポートでは、特徴的な情報漏えい事件やセキュリティ侵害事件、業界の話題などをピックアップし、考察していきます。

【目次】

・2017年9月の情報漏えい事件

・漏えい事件の原因を考察

・どうすれば漏えい事件を防げたのか

・2017年9月のトピック

2017年9月の情報漏えい事件

2017年9月も、いくつかの情報漏えい事件が発生しました。今回はその中から、特徴的な2つの事件を取り上げます。まず、海外の信用情報企業のWebサイトから、約1億4300万件の個人情報が漏えいする事件が発生しました。

これは、同社のWebサイトに継続して不正アクセスが行われていたもので、最終的な報告はまだ行われていませんが、判明しているだけでも約1億4300万件の個人情報が影響を受ける可能性があり、この個人情報には氏名や生年月日、住所、社会保障番号、運転免許番号が含まれるといいます。このほか、約21万件のクレジットカード番号や、決済の手続きにおける個人を識別できるファイル約18万件が漏えいした可能性が高いとしています。

もうひとつは自治体で発生した事件で、個人情報が含まれる公文書を自治体の職員になりすました人物に渡してしまったというもの。別の自治体の職員を名乗る人物が庁舎を訪れ、その自治体に送る予定だった公文書を受け取っていきました。送付予定の文書は棚に置かれていて、誰でも手に取れる状態だったといいます。この人物が持ち去った公文書は、特別児童扶養手当受給資格者名簿などで、これらの文書には、16世帯分の氏名や住所、電話番号、口座情報、児童の障害の程度、所得状況などが記載されていました。

漏えい事件の原因を考察

海外の信用情報企業のケースでは、同社の利用者向けWebサイトに使用されていたWebサイトに使用されていたソフトウェアに脆弱性があり、その脆弱性を悪用されて不正アクセスが行われ、個人情報が盗み出されたといいます。その企業では、3月にセキュリティ機関から脆弱性への注意喚起を受け取っていて、情報セキュリティ部門が調査しましたが、該当する脆弱性を発見できなかったといいます。

しかし、実は脆弱性が存在しており、5月には最初の不正アクセスが発生、その後7月末まで数回にわたり不正アクセスが行われ、重要な情報を盗み出していました。7月30日に同社の情報セキュリティ部門が不審な通信に気づき、その通信を遮断するとともに、脆弱性が存在していたWebアプリケーションを停止しました。脆弱性を悪用されて情報を盗み出されたのは明白で、その脆弱性の存在に気づけなかったことが最大の原因と思われます。

自治体のケースでは、送付する公文書を誰でも手に取れる状態にしていたことに加え、受け取る際の本人確認を口頭のみで済ませていたといいます。しかも、本人確認を行ったのは庁舎の警備員でした。公文書を持ち去った人物は翌日にも来庁し、前日と同じく公文書を受け取ろうとしましたが、確認簿への署名を求めたところ文書を受け取らずに立ち去りました。

これを不審に思った職員が、その人物が名乗った自治体に確認したところ、前日に持ち去られた公文書が届いていないことが発覚しました。その人物はさらにその翌日にも来庁し公文書を受け取ろうとしたため、職員が警察に通報し、駆け付けた警察官に身柄を確保されました。所持品の検査によって、前々日に持ち去られた公文書を所持しており、開封されていないことが確認されました。公文書の保管場所や、本人確認の精度に原因があったと思われます。

どうすれば漏えい事件を防げたのか

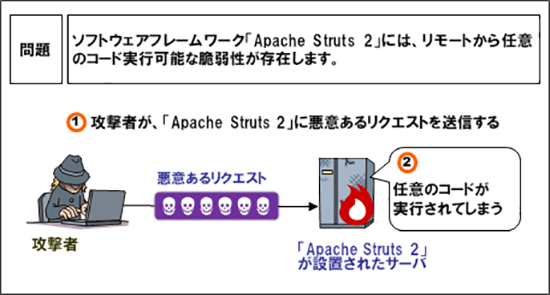

信用情報企業のケースで原因となった脆弱性は、「Apache Struts2」に存在する「CVE-2017-5638」というものでした。この脆弱性が悪用されると、遠隔から任意のコードを実行されてしまいます。Apacheから脆弱性情報が公表されたのは3月ですから、まさにセキュリティ機関から注意喚起を受けたのが、この脆弱性であったと考えられます。

なぜ脆弱性を発見できなかったのかはまだ明らかにされていませんが、Apache Struts2は多くのWebサイトで使用されているので、正しい確認方法であれば見落としは考えにくいので、確認の方法が不適切であった可能性があります。あるいは、Webサイトで使用しているアプリケーションのバージョンをしっかり管理していたり、WAF(Webアプリケーション・ファイアウォール)の導入、脆弱性診断の外部サービスを実施することなどで、被害を食い止めることができたと考えられます。

自治体のケースは、ITではなく人と人のやり取りによる情報漏えいです。以前からソーシャルエンジニアリングという手法が話題になっていますが、いわゆる「人の脆弱性」を狙った犯罪といえます。当たり前のように堂々とした態度で「文書を持って行くよ」と言われたら、警備員も疑わないかも知れません。しかし、特に欧米ではこうした手口と対策方法が真剣に考えられています。

まずは、公文書の置き場から変更する必要があるでしょう。たとえばドアを一枚はさむだけでも、犯罪者にはハードルになります。その上で、公文書を渡すときには職員が対応するようにして、受け渡しの内容を記録し、相手にも身分証明書の提示と署名を求めるといった決まりを作ることが大切です。事実、犯人は署名を求めたら立ち去っていますし、これに身分証明書の提示や先方への電話確認など行えば、犯罪を未然に防げる可能性が高くなります。こうした安全のための仕組み作りを考えましょう。

(図001)「CVE-2017-5638」の脆弱性を悪用した攻撃のイメージ(出展:独立行政法人 情報処理推進機構(IPA)の資料より)

2017年9月のトピック

2017年9月は、Bluetooth搭載デバイスが影響を受ける脆弱性「BlueBorne」が、セキュリティ企業であるArmisによって報告されました。Bluetoothは近距離用の無線通信規格で、Windows、macOS、Linuxといったパソコンや、Android、iOSといったスマートフォン、モバイルデバイスなどと、その周辺機器など非常に多くの機器が搭載しています。

Bluetoothによって、ワイヤレスヘッドホンやスピーカー、キーボード・マウスなどの周辺機器を簡単にパソコンとつなげることができます。また、カーナビの音楽機能に音楽プレイヤーを接続する際にも利用されています。実際の接続方法も簡単で、Bluetooth機器の電源を入れ、パソコンなどでその電波を受信し、接続ボタンを押すだけです。これを「ペアリング」といいます。

今回報告された「BlueBorne」は、Bluetoothにおける複数の脆弱性、あるいはその攻撃手法の総称で、この脆弱性を悪用されると、ペアリングを行うことなくデバイスに接続され、遠隔から情報を盗まれたり、デバイスを操作されたりするといった被害を受ける可能性があります。ただし、Bluetoothの電波が届く範囲は10メートルほどなので、悪用するには犯罪者や悪意ある機器がこの範囲にある必要があります。

現在のところ、大きな被害は報告されていませんが、今後は「BlueBorne」を悪用した攻撃が行われる可能性もあります。これに対し、メーカーも対応を急いでいます。すでに対応パッチやアップデートが提供され始めていますので、使用している機器のアップデート情報などを確認し、常に最新の状態を保つようにしましょう。なお、Bluetooth機能を無効にしていれば、影響を受けることはありません。

(図002)Armisでは、「BlueBorne」の脆弱性の有無を確認できるAndroid向けアプリ「BlueBorne Vulnerability Scanner」を提供しています。

【参考情報】

・BlueBorne Vulnerability Scanner(Google Play)

https://play.google.com/store/apps/details?id=com.armis.blueborne_detector&hl=ja

・Apache Struts2 の脆弱性対策について(IPA)

https://www.ipa.go.jp/security/ciadr/vul/20170308-struts.html

・Bluetooth の実装における複数の脆弱性について(IPA)

https://www.ipa.go.jp/security/ciadr/vul/20170914_blueborne.html