悪質な迷惑メールがますます増加!8月のマンスリーセキュリティレポート

サイバー犯罪者は常にターゲットを探しており、攻撃の手法や技術も進化させています。そのため、強力なセキュリティ対策を構築していても、100%の防御は難しいのです。マンスリーセキュリティレポートでは、特徴的な情報漏えい事件やセキュリティ侵害事件、業界の話題などをピックアップし、考察していきます。

【目次】

・2017年8月の情報漏えい事件

・漏えい事件の原因を考察

・どうすれば漏えい事件を防げたのか

・2017年8月のトピック

2017年8月の情報漏えい事件

2017年8月も、いくつかの情報漏えい事件が発生しました。今回はその中から、特徴的な2つの事件を取り上げます。まず、旅行会社のWebサイトから、ツアー申し込み客の個人情報が漏えいする事件が発生しました。

これは、同社が契約している外部のセキュリティ技術専門家から、同Webサイトに関する記述があったという情報を入手し、社内調査を実施したところ、圧縮ファイルのダウンロードの形跡が確認されたというものです。そして、そのファイルの中にツアー申し込み客の個人情報が含まれていることを確認しました。

具体的には、2017年3月から7月の期間に、同Webサイトで8月から12月出発のバスツアーを予約した約4,500名の氏名、性別、年齢、メールアドレス、住所、電話番号、ツアー名、出発日の情報、また同行者約7,000名、緊急連絡先約400名の個人情報が含まれていました。

もうひとつは、人材サービス会社において、同社の採用支援・管理システムのアクセス権設定の一部に不備があったというものです。同社はこのシステム基盤にクラウドストレージサービスを利用していますが、そのサービスから「ストレージの一部のディレクトリが外部からアクセス可能な状態」であるという注意メールを受信し、同ディレクトリに顧客のデータが含まれていることを確認しました。

アクセス可能な状態であった個人情報の件数は公表されていませんが、氏名、電話番号、そのほか顧客によって設定した項目に関する情報が含まれていました。なお同社では、アクセスのためのURLアドレスは推測が困難なものであり、また、ディレクトリは検索エンジンの検索結果に表示されないことから、実際に第三者がバックアップファイルにアクセスした可能性は非常に低いと説明しています。

漏えい事件の原因を考察

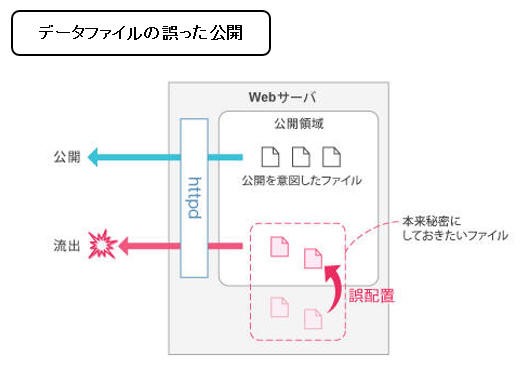

旅行会社のケースでは、ちょうどWebサイトのリニューアルを実施しているところであり、リニューアル前の旧サイトで申し込みを行った顧客の予約データの移行作業を実施したといいます。その際に、誤って公開領域に個人情報を含む予約データを残置してしまったと発表されています。

本来は機密性の高いデータを、置いてはいけない場所に置いてしまったのですから、操作ミスが原因といえそうです。しかも、そのデータに外部からアクセスできたわけですから、URLアドレスが推測可能であったか、あるいはディレクトリの一覧を確認できる状態であったと思われます。

基本的に、公開領域に置いたデータはインターネットからアクセスすることができます。そして、多くのサイバー犯罪者は、操作ミスなどにより誤って公開されてしまう重要なデータを常に探しています。実際に、同社に報告したセキュリティ技術専門家は、Web上でそういった情報を確認していますので、操作ミスの発生からあまり時間が経たないうちにアクセスされたと思われます。

人材サービス会社のケースでは、採用支援・管理システムの基盤にクラウドストレージサービスを利用していました。そして、そのシステムのバックアップも同じクラウドストレージサービスのディレクトリに保存していました。今回の事件は、バックアップ用ディレクトリのアクセス制御の設定に不備があったとしています。

多くの企業向けクラウドストレージサービスでは、ディレクトリごとにアクセス制御を設定できるようになっています。ログインした利用者によって、閲覧のみや書き込み可能などの制限をかけることができます。今回のケースでは、ログインすることなく外部からディレクトリを参照できる設定になっていた可能性が高いと思われます。

設定ミスの発生から認識まで5カ月かかっていますが、それでも情報漏えいにつながらなかったのは、同社の説明の通りに「アクセスのためのURLアドレスは推測が困難なものであり、また、ディレクトリは検索エンジンの検索結果に表示されない」ために、サイバー犯罪者がアクセスするまでに至らなかったのかも知れません。

データファイルの誤った公開(IPAの資料より)

どうすれば漏えい事件を防げたのか

旅行会社のケースは操作ミスが原因ですが、それ以前に重要なデータを公開領域に置いてしまったことが問題であるといえます。Webサイトのリニューアルは、そう頻繁に行うことではないですが、リニューアルの際の作業手順は準備しておくべきでしょう。その手順通りに作業していれば、今回のようなミスは防げたと思われます。

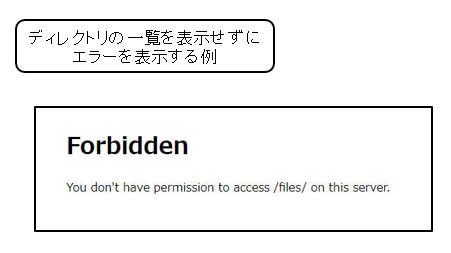

また、情報漏えいが起きるまでにいくつか防止する方法はありました。たとえ公開領域にデータを置いてしまっても、データへのアクセス権を正しく設定しておけば、参照されることはありませんでした。さらに、たとえば画像用のディレクトリなど「index.html」がない場合は、ディレクトリの一覧が表示されてしまいますが、これもエラーを返すように設定できます。

人材サービス会社のケースは、クラウドストレージサービスという外部のサービス上での設定ミスでした。こうしたクラウドサービスは操作が容易であるため、どんどんディレクトリを追加してしまいがちです。また、ディレクトリを作成する際には、アクセス制御は初期設定が適用されると思いますので、あらかじめサービスに確認しておくといいでしょう。

操作やオペレーションにおいては、旅行会社のケースと同様に、オンプレミス(物理)環境でもクラウド環境でも変わりません。インターネットに公開される可能性のある場所でのデータ操作では、実施手順を確認し、定期的なチェックを行うようにしましょう。

ディレクトリの一覧を表示せずにエラーを表示する例

2017年8月のトピック

2017年8月は、悪質な迷惑メールが目立つ月となりました。フィッシングメールは徐々に精度が高くなっており、同様に不安を煽るような内容のマルウェアスパムもバリエーションが増えています。こうしたメールは件名や差出人、本文、添付ファイルなどにさまざまな工夫をしているので、ウイルス対策ソフトのチェックをすり抜けてしまうことが多くなっています。

また迷惑メールは、不特定多数に向けて大量に送信されます。そのため「請求書」や「発注依頼書」「入金のご案内」「重要通知」「納付期限」など、誰でもがうっかり開いてしまいそうな件名をつけています。メールの本文も自然な日本語になっています。しかし、添付ファイルはマルウェアである危険性が高く、その多くはインターネットバンキングを狙った「バンキングマルウェア」であると言われています。

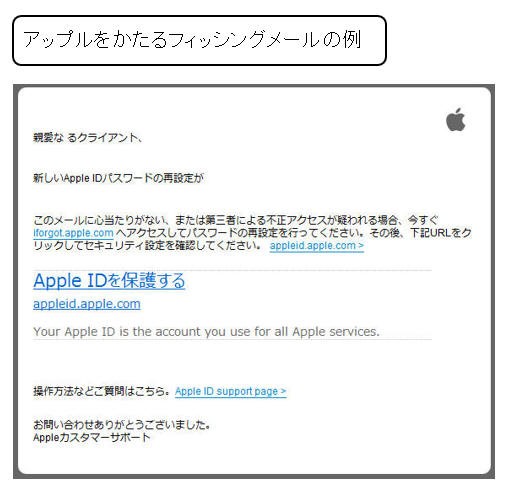

一方のフィッシングメールは、フィッシング詐欺を目的としたもので、銀行やマイクロソフト、Amazon、アップル、ゲームサービスなどからのメールのふりをします。こちらは、「サービスに不正アクセスがあり、セキュリティ機能を更新した」「誰かがあなたのプロダクトキーを使おうとしている」、あるいは購入確認として「キャンセルする場合にはリンクから」など、さまざまな理由をつけてサービスへのログインをうながす内容となっていますが、本文の日本語には怪しい点が多くなっています。

こうしたフィッシングメールの本文にあるリンクをクリックすると、Webブラウザーで正規のサービスとまったく同じデザインのログイン画面が開きます。しかし、実際には正規のWebサイトに似せたフィッシングサイトであり、ログイン情報を入力するとサイバー犯罪者に盗まれてしまいます。その後、サイバー犯罪者は盗んだログイン情報で本人になりすましてサービスにログインし、不正送金や商品の購入などをされてしまいます。

迷惑メールの被害を受けないためには、たとえ気になる件名であっても開かないこと、あるいはHTMLメールとしてではなく、テキストメールとして本文を開くようにします。そうすることで、リンクのURLが表示されるので、正規のアドレスであるかを確認できます(ただし、短縮URLが使われるケースもあります)。

重要なのは、ログイン画面でIDとパスワードを入力する前に、画面のURLを確認することです。それができないのであれば、メールに記載されたURLからのWeb閲覧をやめるか、少なくともメールに記載されたURLから開いたWebページでは、パスワードを入力しないようにしましょう。

また、メールの本文に自分の氏名やID番号が記載されているかを確認するのも有効です。迷惑メールの多くは、これらが記載されていません。どうしても気になる内容の場合は、Webブラウザーのお気に入りなどからサービスにログインし、同じような確認情報があるかをチェックしましょう。

アップルをかたるフィッシングメールの例

【参考情報】

・IPA「セキュア・プログラミング講座」より

データファイルの誤った公開

https://www.ipa.go.jp/security/awareness/vendor/programmingv2/contents/401.html

・人材サービス会社の情報セキュリティインシデント

https://www.persol-career.co.jp/news/corporate/2017/20170728_01/

・IPA「WordPress の脆弱性対策について」

https://www.ipa.go.jp/security/ciadr/vul/20170206-wordpress.html

吉澤亨史(よしざわ こうじ)フリーランスライター

吉澤亨史(よしざわ こうじ)フリーランスライター自動車整備士として整備工場やガソリンスタンドで長らく働いた後、IT系フリーランスライターとして独立。ここ15年ほどは情報セキュリティ関連を中心に執筆活動を行っている。ただし、パソコンやハード、ソフト、周辺機器、スマホ、アプリ、サービスなどIT系全般はもちろん、自動車など他業界にも対応。