新たなランサムウェアの被害が世界中で拡大、「自動感染」に注意

5月13日、新たなランサムウェア「Wanna Cryptor」による感染被害が世界中で急増しました。日本では週末だったため、週明けに向けて複数の注意喚起が行われましたが、それでも複数の感染被害が発生しています。被害が急増した理由には、メールを使用しない感染手法が挙げられます。今回は、「Wanna Cryptor」を中心に、ランサムウェアとその対策について紹介します。

【目次】

・ランサムウェアとは

・「Wanna Cryptor」の特徴

・ランサムウェアへの対策

ランサムウェアとは

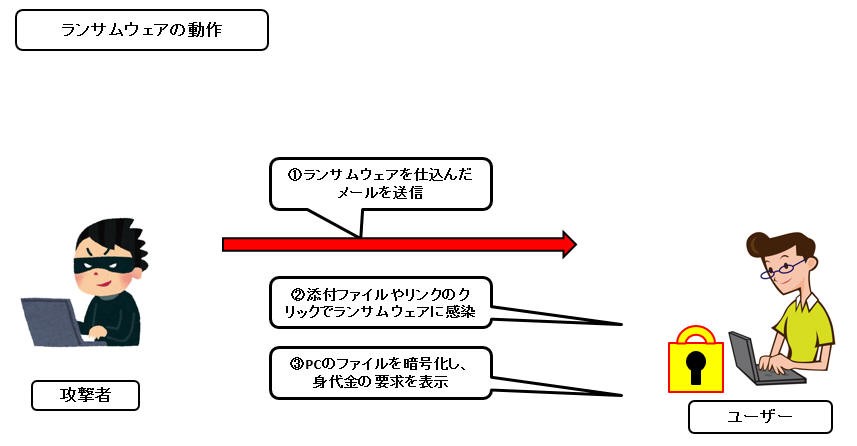

2016年に急増したランサムウェアは、感染した機器のファイルを暗号化し、開けなくしてしまうマルウェアです。そして、暗号化したファイルを復号化するために金銭を要求します。ファイルを人質にして“身代金”を要求することから「身代金要求ウイルス」と呼ばれることもあります。

ランサムウェアの起源となったのは、2010年頃に流行した「偽セキュリティソフト」と考えられます。これは、メールやWebを閲覧していると「ウイルスへの感染が検出されました」という警告画面を表示し、ウイルスを駆除するためとして無料のセキュリティソフトをダウンロードするリンクを表示、インストールさせようとします。

しかし、インストールされるのは偽のセキュリティソフトであり、駆除させようとすると「駆除するためには有料版が必要です」と表示し、有料版を購入させようとします。有料版を購入して駆除を行うと「駆除に成功しました」と表示されますが、そもそもウイルス感染はしておらず、逆に有料版セキュリティソフトを名乗るマルウェアにさまざまな悪さをされてしまいます。

ランサムウェアは実際にファイルを使えなくしてしまうため、より積極的に、しかもあからさまに金銭を要求するようになったといえます。現在、メールで送信される不正プログラムの約9割をランサムウェアが占めるといわれており、個人、法人を問わず被害が発生しています。個人では家族の写真を取り戻すために、法人では業務を継続するために、身代金を支払ってしまうケースも多くなっています。

身代金は、個人では日本円にして3~5万円、法人では300万円が平均的といわれていますが、1億円を超える身代金を支払った企業もあります。しかし、身代金を支払っても、必ずしもファイルを復号できるとは限りません。しかも、一度身代金を支払ってしまうと、サイバー犯罪者のリストに加えられ、くり返し被害に遭ってしまう可能性もあるのです。

しかも現在のランサムウェアは、Windows、Mac、iOS、AndroidのOSに感染するものが確認されており、ほとんどのPCやスマートフォン、スマートデバイスに感染の可能性があります。しかも、最終的にPCを起動できなくしてしまうものや、共有フォルダのファイルも暗号化してしまうものもあり、凶悪化が進んでいます。また、支払い方法に仮想通貨であるビットコインを指定するなど、より犯罪者の特定が難しくなってきています。

一般的なランサムウェアの動作

「Wanna Cryptor」の特長

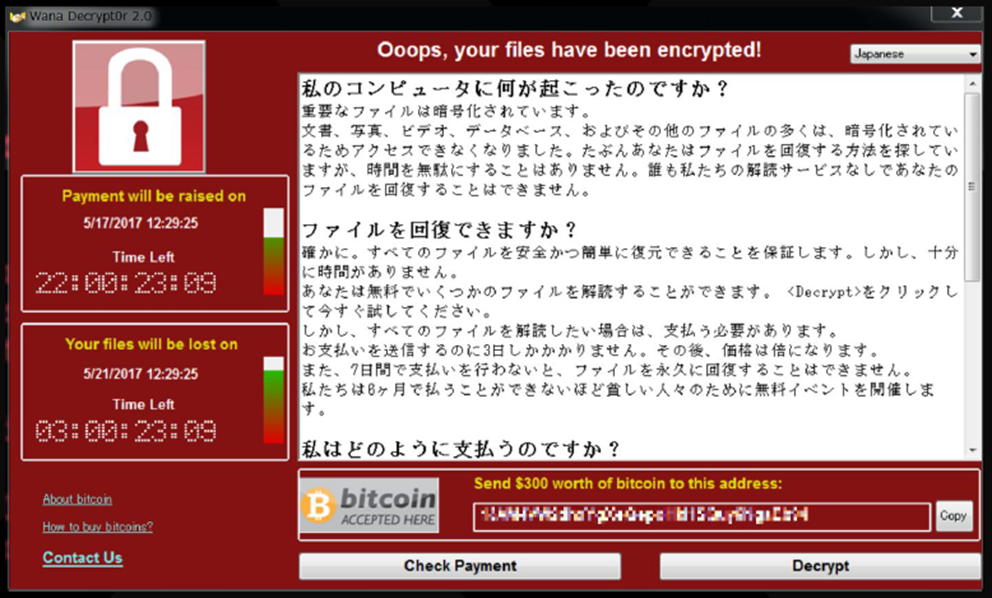

WannaCry によって表示される日本語の身代金要求の画面

5月13日、新たなランサムウェアが登場、世界中に被害を広げました。このランサムウェアは「Wanna Cryptor」と呼ばれ、セキュリティ対策ベンダーによってWannaCrypt、WannaCry、WannaCryptor、Wcryなどの呼び名があります。このランサムウェアは急激に蔓延し、わずか2日で104の国と地域で12万6千件以上の「Wanna Cryptor」が検知されています。

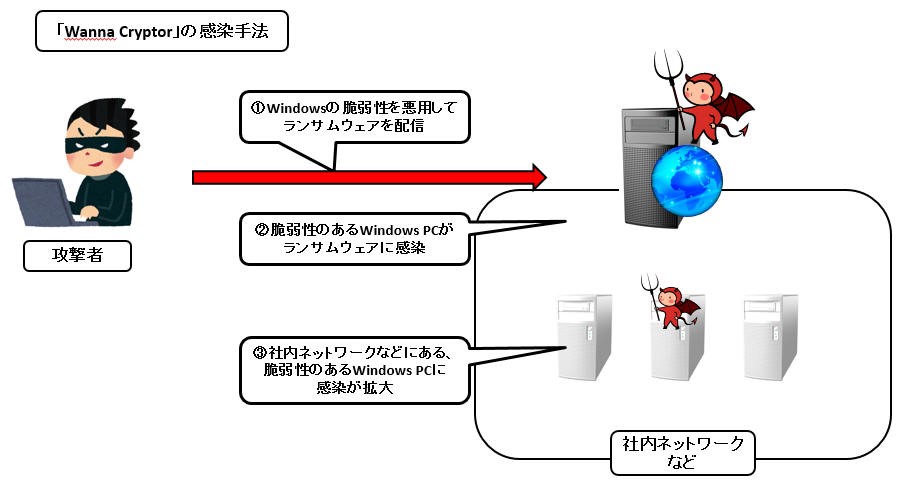

感染事例も、医療機関や教育機関、工場などを中心に数多く報告されており、週が明けた5月15日には日本でも複数の感染が報告されています。では、なぜこれほど感染が拡大したのでしょう。それは、「Wanna Cryptor」が感染に悪用した脆弱性にあります。多くのマルウェアは、さまざまなソフトウェアの脆弱性を悪用しますが、「Wanna Cryptor」が悪用したのはWindowsのSMBと呼ばれる機能でした。

SMBとは、異なるPCやOS間でファイルをやり取りするための機能です。「Wanna Cryptor」は、Windowsの脆弱性を悪用してSMB経由でランサムウェアを“配信”します。従来のランサムウェアはメールによる拡散がほとんどでしたので、ユーザーが添付ファイルやメールの本文にあるリンクをクリックしなければ感染することはありませんでした。

しかし「Wanna Cryptor」は、SMBの脆弱性が解消されていない場合、社内ネットワークやWi-Fiネットワークによるネットワークを経由して、ユーザーを介することなく感染を拡大してしまいます。SMBは、すでにサポートが終了したWindows XPなどにも搭載されている機能ですので、医療や教育、工場などの現場にある古いPCが感染被害に遭ったと思われます。

「Wanna Cryptor」の新たな感染手法

ランサムウェアへの対策

これまでのランサムウェアはメールが主な感染経路だったので、メールでの対策で多くのランサムウェアを阻止することができました。しかし「Wanna Cryptor」は、ランサムウェアとして新たな感染経路を開拓したといえます。とはいえ、Windowsの既知の脆弱性を悪用するので、脆弱性を解消していれば感染することはありません。この脆弱性は、2017年3月にマイクロソフトから「MS17-010」として修正プログラムが公開されています。

●マイクロソフト社のセキュリティパッチ情報

マイクロソフト セキュリティ情報 MS17-010 – 緊急

https://technet.microsoft.com/ja-jp/library/security/ms17-010.aspx

マイクロソフトでは、毎月定期的に修正プログラムを公開しており、「Windows Update」を有効にしていれば自動的に修正プログラムが適用されます。ただし、サポートが終了したOSについては、修正プログラムは提供されません(マイクロソフトでは今回、例外措置としてサポート終了OS向けにも修正プログラムを提供しました)。

●マイクロソフト社のセキュリティパッチ情報

サポート切れOS向けのセキュリティパッチ(KB4012598)情報

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

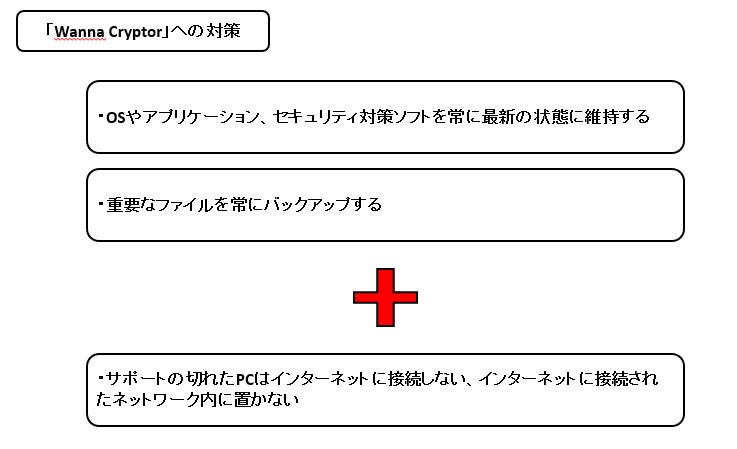

ランサムウェア対策に必要なことは、セキュリティ対策ソフトやOS、アプリケーションを常に最新のバージョンに維持すること、そしてバックアップをしておくことです。3月に公開されたマイクロソフトの修正プログラムを適用していれば、「Wanna Cryptor」に感染することもありませんでした。これらの対策により、既知のランサムウェアを検知しブロックできますし、万一新種のランサムウェアに感染しても、バックアップからデータを復旧できます。

ただし、「Wanna Cryptor」は、現場にある古いPCの危険性をあらためて浮き彫りにしました。こうした現場の古いPCは、現場に必要な特定のソフトウェアが古いPC環境でしか動作しないなど、最新の環境にアップデートできない理由があります。サポートの切れた古いPCをやむを得ず使い続ける場合は、まず第一にインターネットに接続しないこと、そして今回のようにネットワーク経由で感染するケースもあるので、インターネットに直接・間接ともに接続されていない“閉じた”ネットワーク内で使用するとともに、できるだけ早く最新のOSに移行する計画を立てましょう。

ランサムウェアに限らず、サイバー攻撃者は常に新たな手法を模索しています。しかし、複数の多層化されたセキュリティ対策を行い、利用者のセキュリティ意識を高めておくことで、たとえ新たな手法によるサイバー攻撃であっても気づくことができます。あるいは、たとえ侵害があっても被害の発生を遅らせることができ、その間に対策を行うこともできます。日頃からセキュリティ対策とセキュリティへの意識を高めておくことが重要です。

「Wanna Cryptor」により注目された対策

吉澤亨史(よしざわ こうじ)フリーランスライター

吉澤亨史(よしざわ こうじ)フリーランスライター自動車整備士として整備工場やガソリンスタンドで長らく働いた後、IT系フリーランスライターとして独立。ここ15年ほどは情報セキュリティ関連を中心に執筆活動を行っている。ただし、パソコンやハード、ソフト、周辺機器、スマホ、アプリ、サービスなどIT系全般はもちろん、自動車など他業界にも対応。