こんなメールは要注意!標的型攻撃メールを見破るコツ

「サイバー犯罪は悪者だから、正義には絶対に勝てない」と思っていませんか? 実はサイバー空間では、攻撃者の方が防御する側よりも優位であるといわれています。特に標的型攻撃を行う犯罪者は、潤沢な予算と最新の技術を持っているといわれ、その攻撃は非常に巧妙で、システムだけで守ることは難しいとされています。つまり、「何かおかしい」と感じる人間の感覚も重要なのです。ここでは、標的型攻撃の第一歩である標的型攻撃メールの気づき方について説明します。

【目次】

・マルウェアに感染するきっかけのほとんどがメール

・特に巧妙な手法を採用する標的型攻撃メール

・見破るコツ①メールのヘッダをチェックする

・見破るコツ②本文をチェックする

・見破るコツ③添付ファイルをチェックする

・見破るコツ④最後の手段は…

・さいごに

マルウェアに感染するきっかけのほとんどがメール

標的型攻撃に限らず、メールは多くのサイバー攻撃の起点として利用されます。その理由は、直接マルウェアを添付できることや、メール本文のURLから悪意のあるWebサイトへ誘導できるためです。

こうした悪意のあるメールは、以前は英語で書かれていたり、日本語であっても内容が変だったりと、明らかに怪しいものだったので、ユーザーはそれに気づくことができました。しかし、標的型攻撃に使用されるメール(標的型攻撃メールと呼ばれます)は非常に巧妙で、怪しいものかどうかの判断が難しくなっています。

特に巧妙な手法を採用する標的型攻撃メール

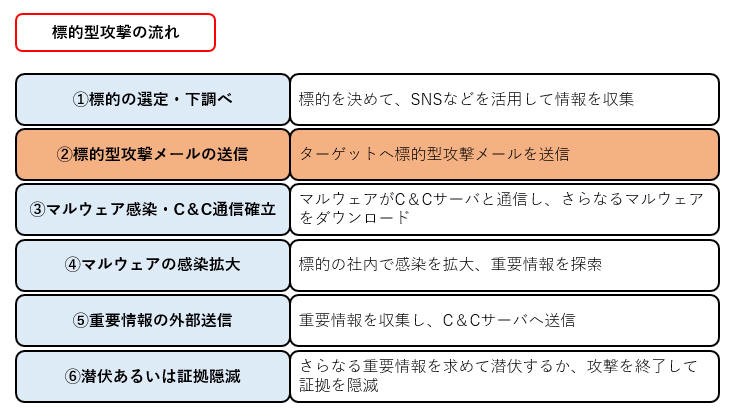

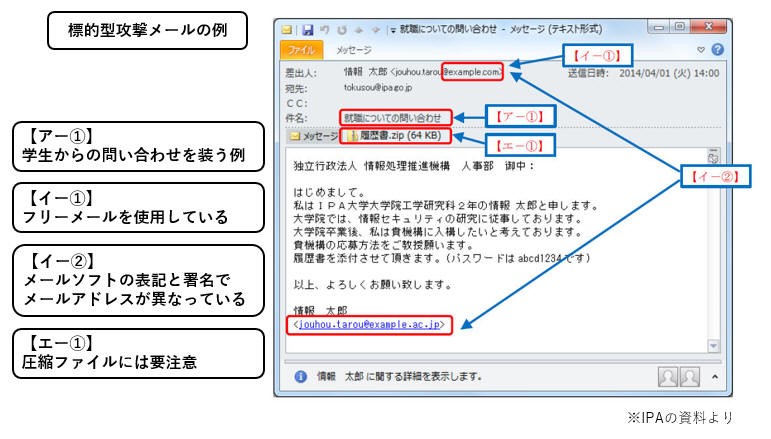

標的型攻撃は、その名の通り特定の企業や組織を標的に行われる攻撃です。攻撃を成功させるために事前の調査をじっくりと行い、社員の人間関係や企業の取引先などを調べ上げ、その上で攻撃の第一歩として「なりすましメール」を送ってきます。これが標的型攻撃メールで、上司や同僚、取引先、知り合いなどからのメールを装います。

上司からのメールには、早く返事しないといけないという意識が働きますし、逆に同僚や知り合いからのメールは気を抜いてしまいます。また、人事部に履歴書が添付されたメールが届いたら、開かないわけにはいきません。攻撃者はそういった心理を利用して添付ファイルを開かせたり、本文にあるURLリンクをクリックさせようとしたりとします。

添付ファイルも巧妙で、ダブルクリックすると普通のファイルが表示されますが、その裏でマルウェアが活動を開始します。メール本文にあるURLリンクも同様で、メール文面に表示されたURLは正規のWebサイトのものでも、リンクをクリックすると、攻撃者が用意した悪意のあるWebサイトに誘導され、マルウェアに感染させようとします。なお、正規のサイトを改ざんしている場合もあります。

このように標的型攻撃メールは巧妙化が進んでおり、特に企業などに侵入してから送付される標的型攻撃メールは、実際に社内にあるパソコンから送られるので、なりすましメールを見破ることは非常に難しいといえます。標的型攻撃対策も進みつつありますが、まずは攻撃の第一歩である標的型攻撃メールに気づくに越したことはありません。

見破るコツ①メールのヘッダをチェックする

標的型攻撃メールに気づくには、まず注意力を働かせてみましょう。たとえば「いつもと違うメール」です。常に午前中にメールが来る人物から深夜にメールが来た場合は、その相手が海外出張中でなければ通常とは違うメールといえます。また、差出人やメールアドレス、件名の表記の仕方がいつもと違うという場合も、その相手がパソコンを新調したりタブレット端末を使うようになったりしたのでなければ、やはり通常とは違うメールといえます。

少しでも違和感があるときには、メールのヘッダ情報を見てみましょう。ヘッダ情報とは、メールが送られてきた経路を記録したもので、多くのメールソフトでは、[表示] メニューから [ヘッダの表示] を選ぶことで表示できます。まずは、ヘッダ情報の「From」欄と「Return-Path」欄のメールアドレスを比較してみましょう。「Return-Path」は、そのメールに返信したときの送付先になります。メールの転送サービスを使用している場合は異なるメールアドレスになりますし、偽装も可能ですが、返信先のメールアドレスが無意味と思われる英数字の文字列であるなど怪しいものであれば、なりすましの可能性が高いといえます。

また「Received」欄は、メールが経由したサーバの記録になり、上に行くほど新しくなります。この欄は偽装できないことが特徴です。まず、国内でのメールのやり取りで中継の数が多い場合は怪しいと考えましょう。また、中継サーバのドメイン名とIPアドレスが表示されていますが、ドメイン名が表示されていない場合も怪しいと考えられます。IPアドレスで検索してみることも、ひとつの方法です。ただし、正規のサーバを改ざんして悪用するケースもあるので、やはり万全とはいえません。

見破るコツ②本文をチェックする

ヘッダ情報に怪しい部分がなくても、前述したようにすでに標的型攻撃が進行していて、乗っ取られたパソコンからメールが送られているケースが考えられます。この場合は、メールの本文をじっくり観察してみましょう。ポイントとしては、日本語としておかしいところがないか、文字化けや日本語ではない漢字が混ざっていないか、本文中にあるリンクが安全なものかどうか、などになります。

たとえば、同じ送信者から過去にメールが届いていれば、その文面や署名を比べてみます。また、漢字が日本のものではなく、中国語の字体が使われている場合もあります。さらに、本文にあるリンクをクリックする前に、リンク先のURLを確認してみましょう。メールソフトがHTML表示であれば、テキスト表示に切り替えることでリンク先のアドレスを確認できます。短縮URLを使用している場合は、「短縮URLチェッカー(http://x-1.jp/)」などのサービスで確認できます。

見破るコツ③添付ファイルをチェックする

添付ファイルがある場合は、その名称におかしいところがないか確認しましょう。英数字の文字列であったり、「企画書」「履歴書」などの汎用的な名称であったりするところも要注意です。また、標的型攻撃によく利用される添付ファイルは、拡張子が「.exe」や「.js」といった、実行ファイルと呼ばれるものです。

ファイルは偽装が可能です。たとえば、ファイルのアイコンは任意のものに変更することが可能です。エクスプローラーでフォルダの内容を表示している状態で「表示」メニューから「ファイル名拡張子」にチェックを入れておくと、拡張子が表示されるようになるので、アイコンの偽装を見破ることができます。

また、「二重拡張子」という手法もあります。これは、ファイル名に2つの拡張子をつけることで偽装する方法です。添付ファイルを開く前に、添付ファイルを右クリックして「プロパティ」をクリックして確認してみましょう。拡張子が二重に表示されるときは危険なファイルである可能性が高いといえます。

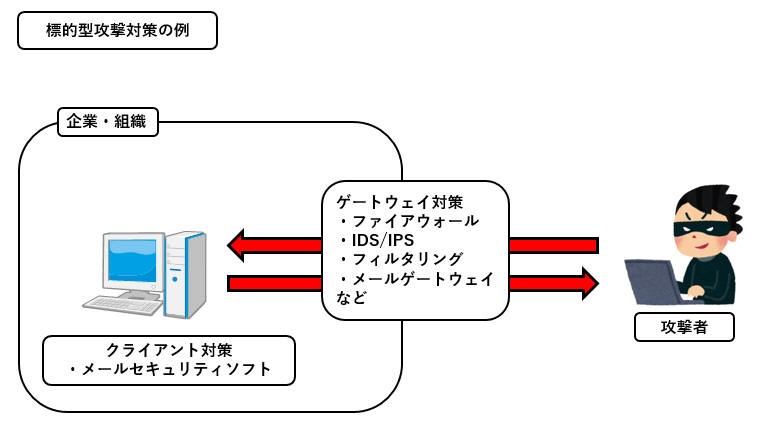

なお、巧妙なケースでは、ファイルアイコンも拡張子も問題なく、実際にダブルクリックしても問題なくファイルが表示されますが、その裏でマルウェアの感染が進んでいくというケースも確認されています。このようなケースは見破ることが非常に困難ですので、件名や差出人、ヘッダなどをチェックする以外にシステムでの対策も重要になります。

見破るコツ④最後の手段は…

標的型攻撃メールは常に進化していますので、①②③をチェックして問題がなくても安心はできません。差出人表記や件名、本文や署名に違和感を感じている場合は、同僚に同じようなメールが届いてないかを聞いてみたり、送信者に電話してみたりすることをお勧めします。最新の標的型攻撃メールは、そのくらい慎重に対応しないとマルウェアに感染する危険性があるのです。しかも、無差別に標的型攻撃メールを送りつける「ばらまき型」も登場しています。

攻撃手法の進化に対して、セキュリティ技術も進歩しています。標的型攻撃メールを検出する手法も、メールゲートウェイのマルウェア対策にサンドボックスを導入したり、インテリジェンスを活用したりする手法があります。

サンドボックスとは、仮想化環境に社員が使用するものと同じパソコンを仮想マシンとして用意し、そこで怪しい添付ファイルを実行してメルウェアが潜んでいないかを確認するものです。ただし、仮想化環境であることを検知して活動を休止するマルウェアが登場するなど、「イタチごっこ」が続いているのは、他のセキュリティ対策手法と同様です。

インテリジェンスとは、セキュリティ会社が利用者からのフィードバックを分析した結果や、最新の調査などによって得られた知見を統合したもので、たとえば怪しいメールが検知されたときに、同じようなメールの例がないかを世界規模で参照するような手法です。サンドボックスもインテリジェンスも、クラウドサービスが登場しており、より導入しやすくなっています。

また最近では、「侵入前提」のセキュリティ対策も進んでいます。これは、たとえマルウェアに感染して攻撃者に侵入されても、重要なデータを外部に送信するときに検知したり、重要なデータを暗号化することで送信されても開けないようにしたりといった対策もあります。攻撃者は、大企業のセキュリティ対策が進んできたため、ターゲットをその関連企業や下請け企業に移してきています。中小企業でも、しっかりした対策が求められているのです。

さいごに

メールはビジネスツールとして欠かせないものとなっています。自分の勤める会社は標的型攻撃には無関係と思っていても、「ばらまき型」の標的型攻撃メールが届く可能性もあります。試しに、仕事上のメールのヘッダ情報を確認してみましょう。不審なメールが混ざっているかも知れません。不用意に開いて感染してしまう前に、上記のようなポイントをチェックする習慣をつけ、悪意を見破る目を養っていきましょう。

吉澤亨史(よしざわ こうじ)フリーランスライター

吉澤亨史(よしざわ こうじ)フリーランスライター自動車整備士として整備工場やガソリンスタンドで長らく働いた後、IT系フリーランスライターとして独立。ここ15年ほどは情報セキュリティ関連を中心に執筆活動を行っている。ただし、パソコンやハード、ソフト、周辺機器、スマホ、アプリ、サービスなどIT系全般はもちろん、自動車など他業界にも対応。